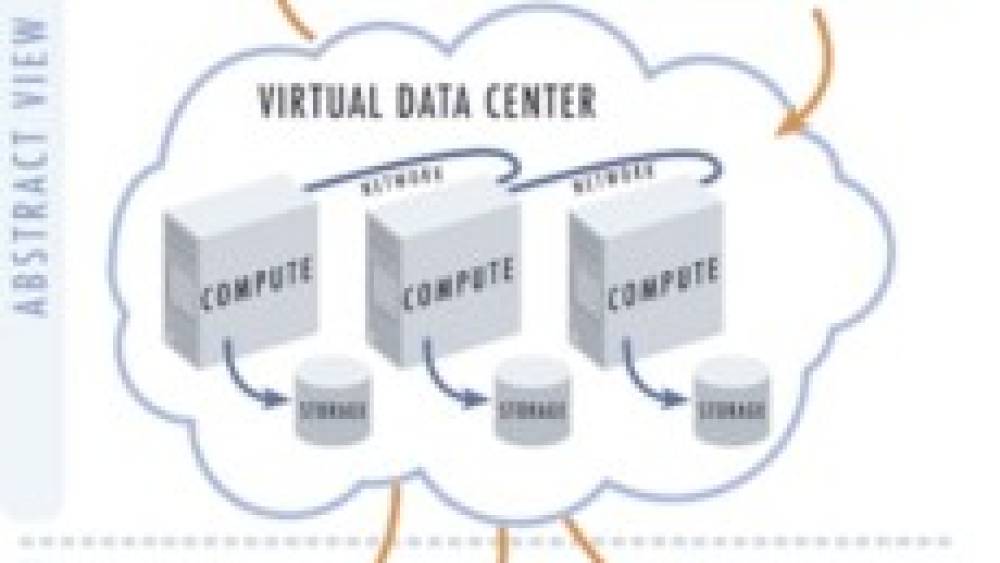

« En 2009, pour la première fois, il y a eu plus d’applications virtualisées que d’applications résidant sur des serveurs physiques. » C’est sur cette constatation – et en précisant qu’à la fin de 2010, il devrait y avoir plus de 10 millions de machines virtuelles dans le monde – que Paul Maritz, PDG de VMWorld a lancé la conférence d’ouverture de VMWorld Europe 2010. Ce salon rassemble chaque année pendant trois jours VMWare et son écosystème européen (partenaires éditeurs et concurrents, constructeurs, hébergeurs, prestataires de services). C’est également l’occasion de faire le point sur la virtualisation et le cloud computing. Notamment sur les obstacles qu’il reste à lever pour que les entreprises quittent le premier niveau de la virtualisation (qui consiste simplement à tirer pleinement parti de son système d’information existant en le consolidant et en virtualisant ses serveurs) et passent au second niveau (virtualiser les applications pour mieux répondre aux demandes internes et aux pics de charge) et au troisième niveau (passage à une architecture informatique en forme de cloud en picorant entre le cloud privé et le

Un changement dans la nature des menaces

C’est ainsi que la sécurité, avec le lancement de la gamme vShield, mais également vCloud Director, fait enfin son apparition dans l’offre de VMWare. « La façon dont nous mettons en œuvre la sécurité doit changer. Dans un espace virtuel, vous pouvez faire des choses impossibles dans l’espace physique. Cela produit un changement dans la nature des menaces correspondantes », affirme Paul Maritz. Partant de ce constat que les outils traditionnels de sécurité informatique ne sont pas adaptés à un environnement virtuel, sa société a développé trois outils dédiés à la sécurité.

Si vShield App et vShield Edge adaptent des solutions classiques (pare-feu, réseau privé) à un environnement virtuel, vShield Endpoint va plus loin et propose aux éditeurs de sécurité un moyen de surveiller et protéger efficacement les machines virtuelles sans ralentir leur exécution ou imposer une charge trop importante aux serveurs physiques les supportant. L’un des premiers utilisateurs de cette solution est l’éditeur Trend Micro. Il intègre désormais les API de vShield Endpoint dans ses solutions. Ici, l’éditeur crée sa propre machine virtuelle dédiée à la sécurité sur un serveur hôte et celle-ci intercepte et scanne les informations échangées entre l’hyperviseur et les autres machines virtuelles. « Ainsi dès qu’une machine est montée, elle est protégée automatiquement, explique le chef de produit Trend Micro. De même, il suffit de mettre à jour la machine virtuelle dédiée à la sécurité pour protéger l’ensemble. » Ce qui évite les failles de sécurité éventuelles qui pouvaient se produire lorsqu’une machine virtuelle mise en sommeil de longs mois était réactivée, le temps de réinstaller tous les correctifs de sécurité nécessaires. Néanmoins, ce n’est pas le seul outil à la disposition des utilisateurs pour protéger son informatique dans les nuages. Pour les entreprises qui envoient des données sur un cloud public et s’inquiètent de ce qu’elles deviendraient en cas de changement de prestataires, Trend Micro propose depuis le 1er novembre SecureCloud, un système permettant de crypter les données stockées chez le prestataire en AES 256-bits. Ainsi, même si elles ne sont pas totalement effacées, elles seront inexploitables par la suite (sauf si la clé est déchiffrée).

Le cloud privé plus dangereux que le cloud public ?

CA Technologies propose, quant à lui, une autre approche. Pour l’éditeur, ce qui est le plus important c’est de contrôler qui a accès aux informations. Gregor Petri, responsable cloud computing pour CA Technologies, va même jusqu’à affirmer qu’un « cloud privé mal administré peut être nettement plus dangereux qu’un cloud public. Si un hacker peut s’emparer d’une machine virtuelle, l’étudier et la réinstaller dans votre cloud, il dispose d’une porte d’entrée idéale sur votre système d’information ». De plus, il signale que la frontière entre ce qui fait partie du système d’information de l’entreprise, et ce qui est à l’extérieur devient de plus en plus poreuse. Les fournisseurs, les clients ou les prestataires doivent accéder aux données de la société : « La première règle de sécurité est de savoir qui fait quoi et aménager en conséquence les barrières pour permettre à chacun d’avoir accès uniquement à ce dont il a besoin ». La bataille se déplacerait donc du classique couple pare-feu et antivirus à des outils de gestion d’identité et de droit d’accès. Dans le sens inverse, CA travaille avec la Cloud Technology et les hébergeurs de cloud public pour standardiser les données de log. Ainsi, ceux-ci pourront plus facilement fournir à leurs clients des informations sur l’endroit où sont logées leurs données et comment elles sont utilisées, sans rien dévoiler des données de leurs autres clients.

À l’issue de ce VMWorld, on peut constater que la sécurité fait enfin partie des préoccupations des acteurs du cloud computing, mais il reste encore beaucoup de points à éclaircir (quid des logiciels de détection comportementaux comme ceux utilisés dans la lutte contre la fraude, où en sont les autres éditeurs de sécurité...). Si VMWare a fait le premier pas, il reste à voir ce que Citrix (avec Xen) et Microsoft (avec Hyper-V) proposeront comme offre de sécurité pour leurs propres systèmes virtuels. Et si un standard commun de bonnes pratiques peut être mis en place, pour éviter un véritable casse-tête aux directeurs informatiques en fonction des outils hétérogènes installés.

![[Web Only] Tarifs bancaires : les banques amortissent l’inflation [Web Only] Tarifs bancaires : les banques amortissent l’inflation](http://www.revue-banque.fr/binrepository/480x320/0c0/0d0/none/9739565/MEBW/gettyimages-968963256-frais-bancaires_221-3514277_20240417171729.jpg)