L’un des thèmes chers à la sécurité informatique est la vulnérabilité potentielle du « endpoint », à savoir le point d’accès au système d’information : le matériel généralement directement en contact avec l’utilisateur final, source de tant d’inquiétude pour les RSSI.

Dans le monde de la banque de détail, le souci est double :

– d’une part, le RSSI de la banque n’a pas la main sur le matériel que son client utilise comme point d’accès : son téléphone, sa tablette, son ordinateur ou même désormais sa montre ou son bracelet connecté ;

– d’autre part, certains points d’accès sont si spécifiques à ce système qu’ils semblent oubliés des préoccupations des grands acteurs du secteur, comme les DAB (distributeurs automatiques de billets) et les TPE (terminaux de paiement)… mais pas des criminels !

Positive Technologie vient aisni de publier en novembre un rapport détaillé en provenance de NCR, Diebold Nixdorf et GRG Banking (à télécharger en

De même, Jean-Christophe Vitu, VP Solution Engineer de CyberArk, rappelle qu’en août 2018, la banque indienne Cosmos a été attaquée et plus de 2000 DAB répartis dans 28 pays différents ont été utilisés pour capter un butin dépassant à ce jour les 2 millions d’euros. « Carbanak a fait des petits », constate-t-il, en faisant référence à l’attaque informatique ayant ciblé les DAB dans de nombreux pays en simultané en

Une quarantaine d’attaques logiques en France

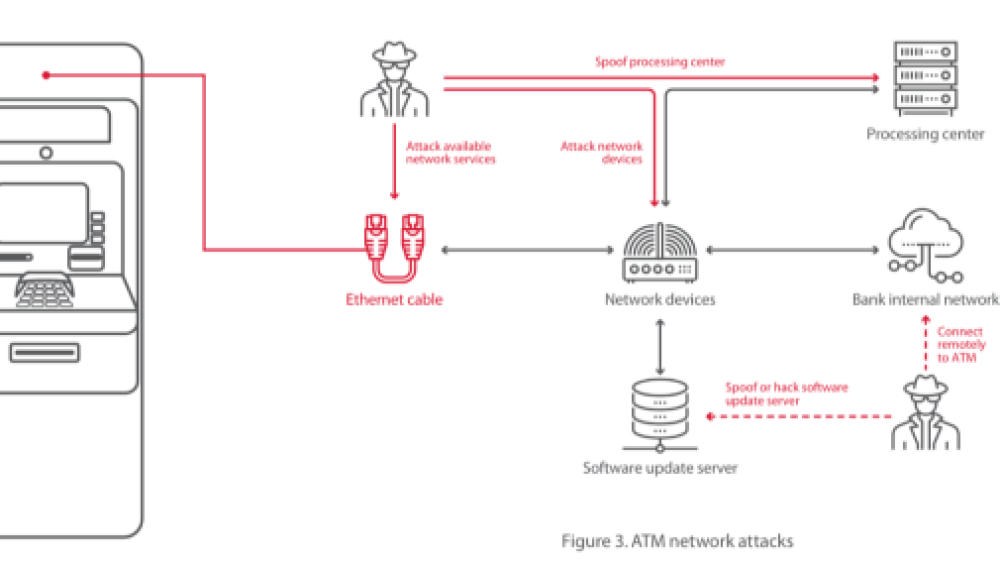

Pour Thierry Gonnot, chef expert chez Diebold Nixdorf, en charge de l’avant-vente et de la sécurité des automates bancaires France, « En France, nous avons la chance d’avoir un réseau de DAB relativement étanche ce qui rend ce réseau imperméable aux attaques. À ma connaissance, je n’ai pas vu d’attaque logique en France depuis plusieurs années. L’intrusion pourrait se faire à partir de l’automate afin d’infecter le réseau, mais pour parer ce type d’attaque, Diebold Nixdorf propose des solutions logicielles adaptées et performantes qui permettent de protéger les automates. En 2020, plusieurs échéances techniques et réglementaires vont conduire au renouvellement d’une partie du parc de DAB, soit en changeant le distributeur, soit en changeant le PC à l’intérieur. Certaines règles, venues de PCI et de Cartes Bancaires « CB », demandent de renouveler les anciens claviers des automates. Enfin, le support de Microsoft s’arrête en 2020 pour Windows 7 et nous conseillons à nos clients de passer à Windows 10. Cela devrait normalement rajeunir le parc et améliorer la sécurité. La durée de vie d’un DAB est d’environ dix ans, en revanche, le PC est changé une à deux fois durant sa durée de vie. » Il note toutefois la présence en France d’une quarantaine d’attaques logiques de DAB l’an dernier, avec une connexion physique à l’appareil pour forcer la distribution de l’argent. « Le préjudice est relativement important, car les distributeurs contiennent quatre cassettes avec un maximum de 2 000 billets chacune. Avec un billet moyen à 20 €, le montant atteint 150 000 € par machine, sans compter la réparation physique. »

Si les constructeurs de DAB ont des méthodes éprouvées pour sécuriser les automates, que se passe-t-il lorsque la banque a choisi de désolidariser le matériel du logiciel dans ce domaine ? Pour Thierry Crespel, responsable France d’Auriga, éditeur de logiciels d’automate bancaire, « il y a un travail conjoint fait entre la banque, client final, et nous-mêmes, en tant qu’éditeur : nous devons durcir logiquement la machine, en verrouillant par exemple les ports USB. Nous empêchons certains processus de tourner, car ils sont réputés comme étant fragiles ; la banque a aussi des prérequis pas uniquement réservés aux automates. Nous sécurisons le tout au niveau du système d’exploitation. Nous travaillons en local sur la machine, en intégrant également des modules proposés par les constructeurs et validés par les banques. Dans notre logiciel, nous pouvons détecter sur une machine un comportement anormal, par exemple une trappe ouverte trop longtemps, si elle refuse trop de cartes ou fait des demandes de réinitialisation importante. Le système de monitoring est paramétré pour détecter ces comportements suspects d’automate et nous faisons évoluer nos règles métiers en fonction des nouvelles attaques détectées. Le canal de communication est également monitoré pour détecter les coupures de communication entre automates et serveur. Nous avons la main sur tout ce qui est présenté sur le distributeur ; si vous appelez un service qui n’est pas répertorié chez nous, ce serait bloqué immédiatement. »

Attaquer le TPE n’est pas rentable

Et dans le monde des terminaux de paiement ? Les problèmes sont similaires à ceux des DAB avec une difficulté supplémentaire : le terminal final n’est pas sous la responsabilité de la banque, mais de son client commerçant. Que ce soit Aevi (éditeur de logiciel TPE), VeriFone ou Ingenico, l’ensemble des prestataires doivent suivre les normes de PCI

![[Web Only] Tarifs bancaires : les banques amortissent l’inflation [Web Only] Tarifs bancaires : les banques amortissent l’inflation](http://www.revue-banque.fr/binrepository/480x320/0c0/0d0/none/9739565/MEBW/gettyimages-968963256-frais-bancaires_221-3514277_20240417171729.jpg)