Le 16 février dernier, l’éditeur de logiciels de sécurité Kaspersky dévoilait une attaque en cours depuis près de deux ans et touchant des banques du monde entier, malgré les efforts conjoints de l’éditeur, d’Interpol et d’Europol. Jusqu’à présent, une centaine d'établissements, mais également quelques agences de presse et des commerces par le biais de leurs terminaux de paiement ont été touchés, avec un préjudice total qui pourrait, selon les estimations hautes, atteindre un milliard de dollars.

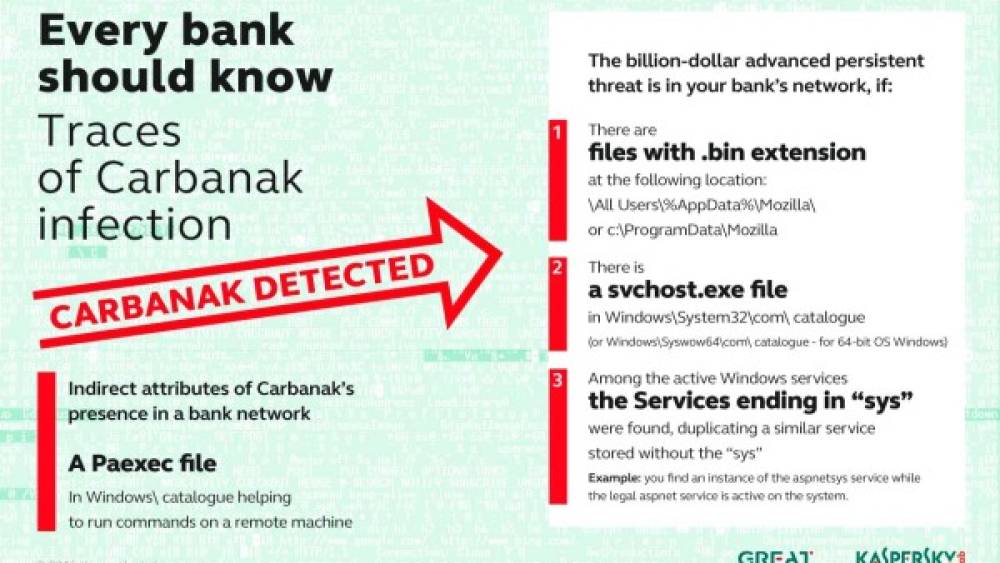

À la différence des attaques de type Stuxnet ou Zeus, cette opération adopte un mode opératoire plus proche des « arnaques » classiques de l’âge d’or hollywoodien. Il ne s’agit pas d’une opération de masse, chaque cible a été infiltrée pendant deux à quatre mois avant que les retraits d’argent n’aient lieu. Tout commence par l’envoi d’un courrier électronique avec une pièce jointe à l’un des employés de la banque. Semblant émaner d’un utilisateur légitime (un collègue ou un client) et avec une pièce jointe infiltrée par un malware, mais au contenu tout à fait légitime, cette attaque était difficile à déjouer. Une fois le PC du destinataire infecté, les malwares se répandent dans le réseau jusqu’aux machines cibles, celles qui s’occupent de la gestion du cash et des virements. À l’aide de keyloggers (logiciels enregistrant la frappe au clavier) et d’enregistreurs d’écran, les criminels apprenaient ainsi les procédures métier de la banque et sortaient ensuite l’argent de trois manières différentes : en programmant certains distributeurs de billets pour se vider sur commande à une heure précise, en créant de faux comptes approvisionnés et en demandant à une « mule » de les vider en agence, et en organisant des transferts d’argent vers des comptes en Ukraine, en Russie ou en Chine. Le plus gros d’entre eux aurait avoisiné les 10 millions de dollars. Autre particularité de Carbanak, les auteurs ont su se renouveler. « À chaque fois, ils ont changé le malware infectant, pour qu’il ne soit pas détecté par les antivirus » explique Jornt Van Der Wiel, chercheur au sein du GReAT de Kaspersky Lab. « À chaque attaque, ils ont modifié ses fonctions pour qu’il s’adapte à leurs besoins. » Pour autant, faut-il paniquer ? Même si les commanditaires courent toujours, et si d’autres peuvent reprendre le flambeau, pas tout à fait. Pour Jeremy D’Hoinne, analyste spécialiste de la sécurité chez Gartner, « fondamentalement, il n’y a rien de nouveau. Le chiffre de 1 milliard de dollars est probablement exagéré, il est là pour marquer les esprits. Cette attaque prouve une fois de plus qu’il est relativement facile de créer des virus ad hoc pour une opération et de contourner les défenses traditionnelles. Le jeu du chat et de la souris se poursuit. Face à un budget sécurité fortement déséquilibré au profit de l’automatisation et de la prévention, Gartner recommande à ses clients depuis plusieurs mois d’inclure la surveillance post-infection à leur arsenal de défense. Cette approche part du principe que tout attaquant motivé arrivera à pénétrer sur le réseau de l’entreprise. Elle nécessite un investissement dans l’humain (les analystes sécurité qui vont trier et traiter les alertes). Les technologies existent, même si leur maturité varie. On peut citer le sandboxing qui croît rapidement aux États-Unis, et l’analyse des flux réseau, qui permet de détecter les comportements anormaux des stations de travail infectées, notamment la communication avec les serveurs de contrôle ; ou encore le déploiement sur le poste de travail d’outils enregistrant toutes les modifications sur le système, et permettent d’identifier plus facilement les machines infectées, sur la base d’indicateurs de compromission. »