L’article 20 de la Loi de programmation militaire (LPM) a déclenché une bronca mettant en cause son aspect liberticide, sans grande raison. Ne donnerait-il pas aux services de renseignement des armes pour lutter contre un danger qui, malgré les déclarations des autorités, n’est pas terroriste ?

Cet article 20 (voir Encadré) encadre juridiquement la collecte des données de connexion, c’est-à-dire l'historique des utilisateurs ayant visité ou utilisé un site, un hébergeur de vidéo, un service courriel, etc. Il autorise également la collecte des métadonnées d’une communication : son émetteur et son récepteur, sa date... Surtout, il permet aux services de renseignement de « géolocaliser un terminal téléphonique ou informatique et de suivre ainsi en temps réel certaines cibles » insiste Jean-Yves Le Drian, ministre de la Défense, lors de la présentation du projet de texte devant le

Cette loi arrive alors que, tout au long de l’année 2013, le monde entier a été secoué par les révélations d’Edward Snowden, ancien agent contractuel de la National Security Agency (NSA). Celui-ci a dévoilé de grandes quantités de documents révélant l’intense surveillance dont faisait l’objet aussi bien le citoyen de base que des personnalités comme Angela Merkel de la part de son ancien employeur, le service de renseignement américain chargé de la surveillance électronique.

Il n’en fallait pas plus pour que certains affirment qu’avec cet article 20, la France voulait se doter d’un outil juridique liberticide permettant une surveillance globale des citoyens français à partir du 1er janvier 2015, entrée en vigueur de la LPM. Le Parlement n’a pas été du même avis et a adopté le texte sans qu’il soit déféré devant le Conseil constitutionnel pour une éventuelle censure. Ainsi, pour les autorités, cette loi est certainement l’outil idoine qui, en respectant les libertés publiques (première partie) devrait permettre de lutter efficacement contre le terrorisme (deuxième partie)

Encadrement juridique nécessaire

Cet article de loi est rendu avant tout obligatoire par la jurisprudence française et européenne. Deux lois, l’une de 1991 et l’autre de 2006 permettent en effet le recueil des données personnelles de connexion à des fins de lutte antiterroriste. Cependant, ces lois se sont avérées mal adaptées et peu protectrices des libertés. Elles ont donc subi les foudres de la Cour de cassation. Dans deux

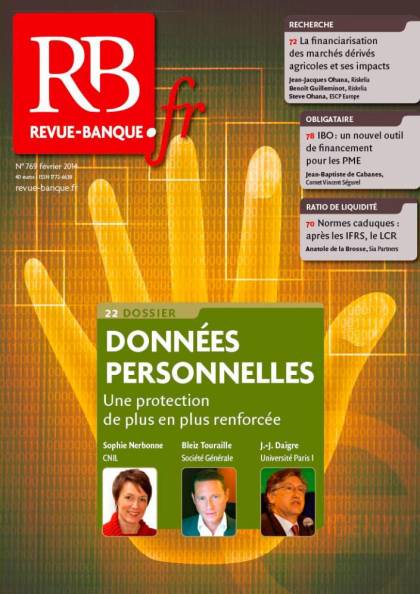

Il a aussitôt été attaqué et sa nécessité vigoureusement mise en question. Dès la promulgation de la loi, l’attaque la plus virulente est venue de la Commission nationale de l’informatique et des libertés (CNIL). Dans un communiqué, l’institution regrette de ne pas avoir été saisie de cet article 20 alors que sa saisine semblait obligatoire sur tous les projets de loi et de décrets concernant les données à caractère personnel. Surtout, elle note que « le recours à la notion très vague “d'informations et documents” traités […] semble permettre aux services de renseignement d'avoir accès aux données de contenu, et non pas seulement aux données de connexion, contrairement à ce qu'indique le titre du chapitre du Code de la sécurité intérieure créé par ces dispositions ». La CNIL considère que cette extension « risque d'entraîner

Des critiques à relativiser

Ces critiques semblent pourtant devoir être minorées. Il semble bien, qu’au contraire, l’article 20 améliore la protection des citoyens sur plusieurs points, comme l’exigeait la Commission européenne des droits de l’Homme. Sous le régime des lois de 1991 et de 2006, c’était le seul ministre de l’Intérieur qui devait juger de la validité de la demande de géolocalisation présentée par ses propres services. Avec l’article 20, l'autorisation est désormais du ressort du Premier ministre, sous le contrôle de la Commission nationale de contrôle des interceptions de sécurité (CNCIS), présidée par un magistrat et comprenant deux parlementaires, un député et un sénateur, un de la majorité et un de l’opposition.

Surtout, le procédé de géolocalisation, reconnu central dans le nouveau dispositif par les futurs utilisateurs des services de renseignement, « porte moins atteinte au droit [d’une personne] au respect de sa vie privée […] d’autres méthodes de surveillance par des moyens visuels ou acoustiques », affirme la

Et puis, il y aurait comme une incongruité de refuser à l’État ce que des personnes privées peuvent se permettre en toute opacité. Une étude de chercheurs du Massachusetts Institute of Technology et de l’Université catholique de Louvain montre que seulement quatre informations de localisation du type de celles transmises par un GPS ou enregistrées, suffisent, à un opérateur de téléphonie mobile ou de service Internet, un réseau social et autres hébergeurs, pour géolocaliser et, partant, pour reconnaître une

Il n’empêche. Cet article 20 laisse quelques questions en suspens. Pour les autorités, les choses sont évidentes : le dispositif est une arme essentielle « dans le cadre de la lutte contre le terrorisme », affirme Jean-Yves Le Drian, devant les

Les risques d’atteinte aux libertés

Mais il y a comme un problème. Les chiffres publiés par Europol montrent la disparition du terrorisme qui nous est présenté comme le principal danger : le terrorisme jihadi. En 2012, l’office policier recense en Europe 161 attentats « réussis ou entrepris », dont 125 en Corse, par le FLNC en ses diverses branches, 25 en Irlande du Nord, par les restes de l’IRA, et 10 en Italie, par des anarchistes. En cette année 2012, un seul a été commis par les « islamistes ». En 2009, il y en a eu un, 3 en 2010 et aucun en 2011. Pour lutter contre des Corses, la géolocalisation n’a jamais été invoquée. Le terrorisme islamiste, qui justifie les mesures prévues par l’article 20, n’existe plus. Alors on comprend bien que les services de renseignement, qui se procurent les informations dont ils ont besoin par l’échange avec leurs homologues étrangers, aient besoin à toute force de se procurer des renseignements à échanger. Mais n’en disposent-ils pas des moyens juridiques sans l’article 20 ?

Bien avant le vote de l’article 20, en 2012, deux avocats américains, parmi les meilleurs spécialistes de l’Internet, Winston Maxwell et Christopher Wolf, ont montré, dans une étude comparative sur dix législations nationales sur l’accès par les gouvernements aux informations, que les lois antiterroristes françaises permettent un accès plus aisé aux données privées que le Patriot Act américain, pourtant jugé

Alors, la lutte contre le terrorisme est-elle la seule justification de l’article 20 ? De fait, ce texte ouvre largement le champ des possibles à tous les « renseignements intéressant la sécurité nationale, la sauvegarde des éléments essentiels du potentiel scientifique et économique de la France, ou la prévention du terrorisme, de la criminalité et de la délinquance organisées et de la reconstitution ou du maintien de groupements dissous ». Le terrain d’investigation recouvre un large pan du champ économique. D’ailleurs, l’extension de la liste des ministères autorisés à utiliser les nouveaux dispositifs laisse supposer que Tracfin, le service de renseignement financier de Bercy puisse faire appel aux dispositifs de l’article 20 en plus de la Direction nationale de recherche et d’enquêtes douanières (DNRED). Hypothèse : l’article 20 ne serait-il pas l’amorce d’une réorientation des « services » vers la lutte contre la criminalité organisée et la traque de l’argent « noir », vrai danger pour nos démocraties, autrement plus important qu’un terrorisme à l’agonie, par des mesures et des moyens autres que policiers, peut-être plus efficace ?

Cependant cette lutte nécessaire exige tout de même un contrôle démocratique. Or, la DNRED et Tracfin, qui, jusqu’à présent, appartenait à la communauté française du renseignement, semblent, de plus en plus, considérés comme des

Au-delà de cette interrogation, il semble bien que l’article 20 de la LPM tient bien l’équilibre entre efficacité et respect de la vie privée, entre liberté et sécurité, en attendant les textes d’application de la loi qui, souvent, pris hors du regard du législateur, recèlent des surprises. Plus globalement, ce texte montre qu’Internet ne peut plus rester un espace sans loi et que ce « sixième continent » doit disposer de règles étatiques permettant de faire respecter, en plus de la liberté, une nécessaire sécurité.

![[Web Only] Tarifs bancaires : les banques amortissent l’inflation [Web Only] Tarifs bancaires : les banques amortissent l’inflation](http://www.revue-banque.fr/binrepository/480x320/0c0/0d0/none/9739565/MEBW/gettyimages-968963256-frais-bancaires_221-3514277_20240417171729.jpg)