Le débat actuel sur le traçage numérique des populations dans le cadre des stratégies de déconfinement et les hésitations des pays européens entre des schémas dits centralisés, comme celui que préconise le gouvernement français, et des schémas décentralisés proposés par d’autres acteurs – y compris Apple et Google –, venant après les interrogations sur l’application Alicem d’identité numérique portée par les pouvoirs publics, montrent l’extrême sensibilité des enjeux de protection des données personnelles autour des usages numériques.

Ces débats éclairent aussi sur les choix d’architecture et de technologie qui s’avèrent déterminants sur ces sujets et interviennent à un moment où les identités numériques sont durablement intégrées dans les usages, qu’ils soient récréatifs (qui n’a pas la tentation d’utiliser ses identifiants Apple, Google ou Facebook plutôt que de redonner les mêmes informations à un fournisseur de services ?) ou plus engageants, comme par exemple pour accéder à des services financiers. Il est bien sûr nécessaire pour ces derniers de disposer d’identités d’un niveau de fiabilité adapté aux usages et d’une prise en compte par la réglementation bancaire, notamment en matière de lutte antiblanchiment, mais ces conditions sont aujourd’hui globalement levées, y compris par le GAFI qui vient de publier une guidance sur ce sujet (v. Annexe 1).

Pourtant, si l’identité numérique joue un rôle déterminant aujourd’hui, cette notion reste mal appréhendée, sans doute parce que marquée par la spécificité de l’architecture de l’internet, au départ conçue et développée pour mettre en relation des machines et non des humains. Ajoutons à cela qu’elle est aujourd’hui directement bousculée par les nouvelles technologies, notamment la blockchain, mais entraîne vers des questions plus globales de souveraineté, de conception des relations entre individus et de protection des libertés personnelles et traduit souvent des choix de valeurs qui font débat.

Comment dès lors en parler ? Le plus simplement sans doute, en rappelant les différentes générations d’identité numérique aujourd’hui disponibles et en montrant comment elles se sont structurées et répondent au double enjeu de mutualisation des usages et de protection de la privacy.

I. Le premier âge de l’identité numérique : la relation utilisateur-fournisseur

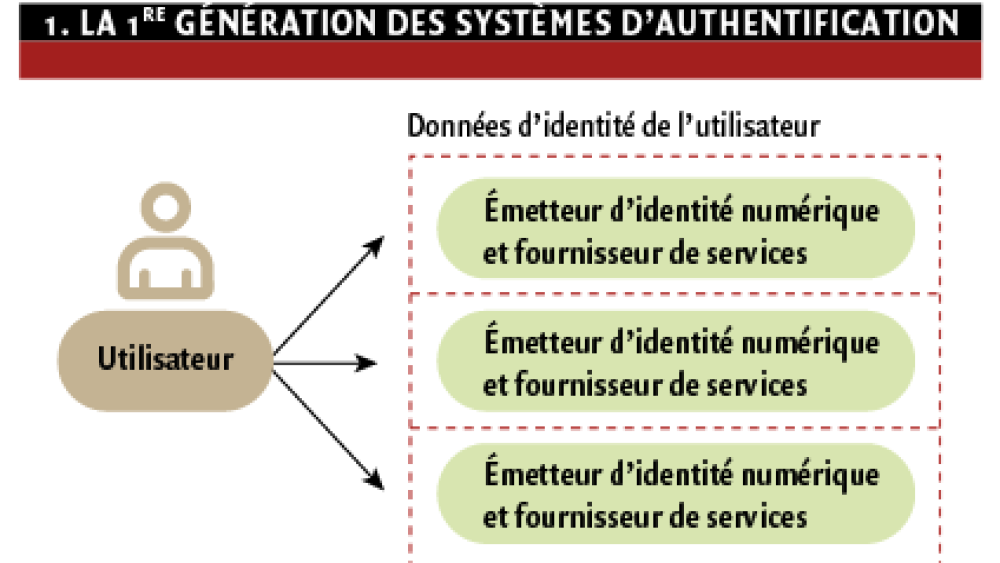

Le monde digital s’est très largement développé autour d’un premier schéma d’identité numérique, encore massivement déployé aujourd’hui, dans lequel un fournisseur de services fournit des identifiants (credentials) à un utilisateur que ce dernier utilise pour se connecter et accéder aux services du fournisseur, et seulement de celui-ci (v. Schéma 1). Ce schéma simple est de fait centré sur la phase d’authentification, c’est-à-dire la confirmation à distance et par le biais de ses identifiants, de l’identité d’un client préalablement reconnu dans les systèmes d’information du fournisseur. Elle suppose bien sûr que le client ait au préalable justifié de son identité, justification qui peut être simplement déclarative – c’est le cas des identités numériques véhiculées par les réseaux sociaux - ou au contraire attestée par la présentation de documents d’identité ou la confirmation d’un tiers.

En complément de l’authentification basée sur la connaissance de mots de passe, encore largement dominante aujourd’hui, des méthodes multifactorielles ont été mises en place pour répondre aux enjeux de sécurité requis pour certains usages, comme par exemple en application de la 2e directive européenne sur les services de paiement. Celles-ci peuvent aussi faire appel à des techniques cryptographiques déployées dans des équipements remis au client (téléphone portable, clé USB ou autre) ou à une reconnaissance biométrique ou comportementale, facilitée par le déploiement massif de lecteurs biométriques sur les téléphones portables.

Comme dans tout processus séquentiel, la robustesse de la phase d’authentification est toutefois conditionnée par celle de la phase de vérification d’identité au cours de laquelle des attributs d’identité civile sont transmis au fournisseur de services. En effet, si les données sont simplement déclaratives, il s’avère d’un intérêt limité de renforcer la phase d’authentification. A contrario, lorsque les données d’identité sont vérifiées, ce qui est la norme en matière bancaire, une authentification renforcée s’avère légitime car une authentification faible permet aux clients de donner facilement accès aux services financiers à des tiers non référencés.

Le déploiement de la première génération des systèmes d’identité numérique entraîne donc plusieurs conséquences :

– chaque personne physique a autant d’identités numériques que de fournisseurs de services (chacun d’entre eux se trouve de fait émetteur d’identité numérique, mais pour son compte uniquement) ;

– les données d’usage de l’identité numérique ne sont pas protégées (L’émetteur d’identité numérique a nécessairement connaissance de l’usage qui en est fait, mais celui-ci reste limité à l’utilisation des services de l’émetteur).

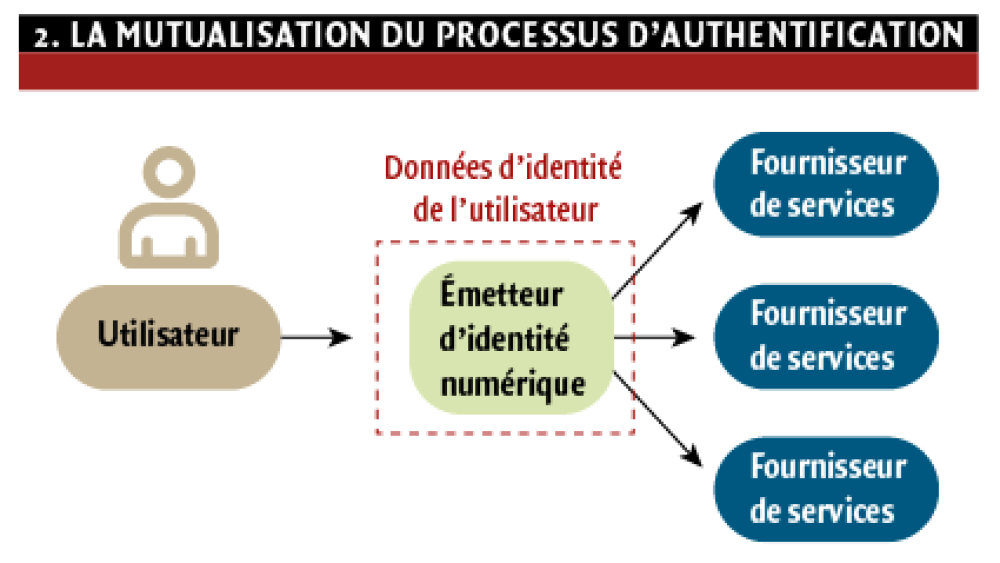

II. La deuxième génération : l’authentification unique centralisée

L’absence de mutualisation des identités s’étant avéré une forte contrainte, les premiers pas décisifs vers des identités numériques mutualisées ont été faits par les GAFA avec l’authentification unique (single sign-on). Facebook, Google et d’autres ont en effet rapidement perçu l’intérêt d’offrir un schéma de mutualisation du processus d’authentification, d’autant plus que celui-ci offre un meilleur parcours client – pourquoi en effet refaire le processus de création d’une identité numérique auprès d’un nouveau fournisseur de services si celui-ci est déjà fait auprès d’un tiers disposé à le communiquer ? Cette solution dissociant l’émetteur de l’identité numérique et ses utilisateurs (les fournisseurs de services) fait bien sûr application de protocole d’échange des données – hier SAML, aujourd’hui OpenID Connect –, mais s’applique essentiellement à des identités numériques dites faibles, car basées sur des informations déclaratives, rarement vérifiées et insuffisantes pour répondre aux enjeux de relations nécessitant un niveau de fiabilité élevé (secteur de la santé, secteur financier, relations avec les gouvernements, etc.). De plus, elle ne protège qu’imparfaitement – c’est même un euphémisme pour les GAFA – de l’utilisation ou commercialisation des données d’utilisation par l’émetteur d’identité numérique.

Le règlement eIDAS : une architecture juridique innovante…

À l’opposé des logiques commerciales déployées par les GAFA, de nombreux schémas d’authentification unique ont également été mis en place par les pouvoirs publics dans plusieurs pays, d’ailleurs organisés selon des modalités très diverses mais en Europe coordonnés par le règlement eIDAS de 2014

…mais encore imparfaite

Cette architecture juridique innovante – elle reste, près de 7 ans après sa mise en place, la seule réglementation offrant une reconnaissance juridique internationale aux identités numériques - souffre néanmoins de deux faiblesses qui en limitent l’impact.

La première tient au fait que les identités numériques eIDAS ont été prioritairement conçues pour les relations entre les pouvoirs publics et les citoyens et non pour le secteur privé (B2B ou B2C) où son utilisation est simplement volontaire, alors qu’il est de fait le seul susceptible d’apporter la volumétrie d’usage nécessaire au déploiement d’un véritable écosystème numérique. La seconde est qu’à la différence des services de confiance eIDAS qui reposent sur un schéma d’accréditations largement ouvert au secteur privé, le schéma d’interopérabilité des identités numériques eIDAS est entièrement contrôlé par les États membres et globalement axée sur le niveau d’assurance le plus élevé, lequel entraîne de fortes contraintes opérationnelles et implique, pour les solutions d’identification à distance, le recours à des technologies biométriques délicates à réconcilier avec le RGPD et à des titres d’identité nativement conçus pour un usage digital, ce qui n’est pas le cas de la CNI actuelle en France. Il résulte de tous ces facteurs une très faible utilisation du schéma d’interopérabilité eIDAS au sein de l’Union européenne. Il est toutefois possible que le processus de révision en cours du règlement eIDAS amène des changements sur ces aspects.

Et en France ?

Le cas de la France est un bon exemple de ces difficultés car, outre le fait que les pouvoirs publics tardent à déployer un schéma d’identité numérique dit « présumé fiable » ou de niveau eIDAS élevé – dont on ne perçoit d’ailleurs pas bien les cas d’usage car c’est aujourd’hui le niveau substantiel qui est retenu tant pour le secteur de la santé que pour celui des services financiers - aucun schéma français d’identité numérique n’a à ce jour été prénotifié à la Commission européenne, ce qui a pour conséquence une absence de connexion de la France au réseau d’interopérabilité eIDAS. Cette situation est d’autant plus paradoxale qu’un effort important d’adaptation de la réglementation française à l’environnement eIDAS a par ailleurs été fait. Ainsi les textes du code monétaire et financier ont encore été revus en ce sens en février dernier dans le cadre de la transposition de la 5e directive antiblanchiment.

Mais si le volet européen eIDAS des schémas d’identité numérique français est très en retard, les solutions nationales fédérées au sein de la plateforme France Connect connaissent aujourd’hui un déploiement significatif et commencent à faire l’objet d’attestations ANSSI au niveau substantiel requis par les textes du code monétaire et financier, avec un premier exemple en janvier 2020 pour l’Identité numérique de la Poste. Cette dynamique positive montre la pertinence d’un schéma fédérant des fournisseurs d’identités autour d’un cahier des charges commun (v. Annexe 2).

Toutefois, au-delà même de l’éventuelle utilisation de la biométrie dans la phase initiale de vérification de l’identité des personnes physiques, le fait de confier un nombre potentiellement illimité de données d’utilisation à un tiers gestionnaire de schéma d’identité mutualisé s’avère toujours délicat au regard des enjeux de protection des données personnelles et de liberté publique en résultant. Si cette situation est particulièrement vraie pour les identités propagées par les réseaux sociaux, elle n’en pose pas moins question quel que soit le schéma d’identité retenu car elle crée une situation de dépendance structurelle de l’utilisateur vis-à-vis de l’émetteur d’identité numérique ou de l’entité fédérant le schéma considéré. Pour illustrer le propos, avançons une comparaison avec le monde physique. Si le déploiement d’un schéma d’identité numérique mutualisée s’apparente en effet à la fourniture d’une carte d’identité utilisable par ses titulaires auprès de plusieurs tiers susceptibles de demander un justificatif d’identité, elle va très au-delà en donnant structurellement des informations au gestionnaire du schéma sur son utilisation par lesdits titulaires, alors que cette situation est l’exception plutôt que la règle dans le monde physique.

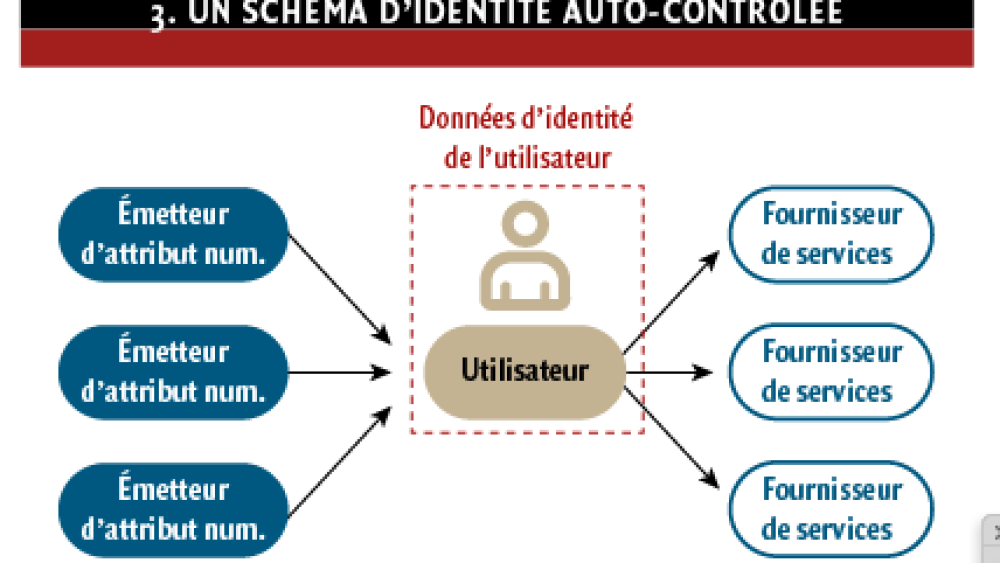

III. Demain : les identités numériques décentralisées et autocontrôlées (self-sovereign identities)

Le risque évoqué ci-dessus prend un relief particulier à l’heure où la surveillance des usages numériques est au cœur de l’actualité, notamment, mais pas seulement, pour le déploiement d’applications de signalement de contacts. Ceci explique le regain d’intérêt porté sur les solutions d’identité numérique basées sur la blockchain, dont la promesse est d’offrir des identités numériques totalement contrôlées par les individus, assurant à la fois une pleine sécurité et intangibilité des interactions – la promesse traditionnelle des technologies des répertoires partagés – mais aussi et surtout une maîtrise complète des personnes sur l’utilisation de leurs données numériques du fait de l’absence de registre ou entité centralisant les informations relatives aux usages numériques.

Si l’écho de ces solutions reste encore faible en France, pays où le terme « auto-souverain » tend à heurter une conception régalienne de l’identité, celles-ci suscitent un grand intérêt, y compris en Europe puisque la Commission européenne a officiellement validé l’identité autocontrôlée européenne comme un des quatre projets prioritaires de l’EBSI

Dans leur forme la plus aboutie, ces solutions sont basées sur l’utilisation « d’identifiants décentralisés » (Decentralized Identifiers ou DIDs en anglais) logés sur un registre partagé et permettant de relier un ou plusieurs attributs d’identité d’une personne à un émetteur donné (source d’information) au moyen d’identifiants vérifiés (Verifiable credential). L’utilisation de la blockchain permet également de ne plus faire utilisation d’autorités de certification qui gèrent aujourd’hui les infrastructures à clés publiques utilisées pour les certificats numériques propageant les identités numériques, avec à la clé une réduction importante des coûts de déploiement et la possibilité pour chacun de créer autant d’identités numériques que nécessaire, y compris des identités numériques différenciées pour chaque fournisseur d’attribut et chaque prestataire de service demandant une confirmation d’identité.

Un important travail de standardisation a déjà été effectué au niveau international, notamment au sein du Word Wide Web Consortium (W3C) qui a publié des spécifications techniques sur les Verifiable Credentials et les DID. Par ailleurs, l’intégration de schémas d’identités autocontrôlées au sein de l’environnement eIDAS fait aujourd’hui l’objet de travaux, qui trouveront peut-être une première concrétisation cet automne lors de la revue structurelle du règlement eIDAS par la Commission européenne.

Beaucoup reste encore à faire avant la mise en production d’un schéma d’identités autocontrôlées en Europe et il est donc encore un peu tôt pour prédire leur avenir. S’ils n’ont certainement pas vocation à remplacer l’État comme fournisseur d’attributs d’identité civile (fonction pour laquelle il reste évidemment légitime) ils visent à mettre en place des schémas de partage et de diffusion d’identités numériques indépendants d’une autorité centralisatrice, laquelle sera toujours tentée – même avec de solides garde-fous – de connaître les usages qui en sont faits.

Répondre au défi du XXIe siècle

Chacun des trois schémas évoqués ci-dessus offre donc une réponse distincte au double enjeu de la mutualisation des usages et du contrôle des individus sur leurs identités et leurs usages. Si le dernier arrivé semble paré de nombreux atouts, répond intelligemment au défi de l’identité numérique au XXIe siècle et préfigure l’identité numérique européenne qui fait aujourd’hui défaut, il lui reste encore à réussir son intégration dans l’univers réglementaire et à obtenir une pleine reconnaissance par les pouvoirs publics. L’avenir dira si et comment cette étape sera franchie.

![[Web Only] Tarifs bancaires : les banques amortissent l’inflation [Web Only] Tarifs bancaires : les banques amortissent l’inflation](http://www.revue-banque.fr/binrepository/480x320/0c0/0d0/none/9739565/MEBW/gettyimages-968963256-frais-bancaires_221-3514277_20240417171729.jpg)